NPM Registry-yə Yeni Genişmiqyaslı Hücum: "Sha1-Hulud" Təhdidi

Təhlükəsizlik şirkətləri npm qeydiyyat sisteminə qarşı yeni, genişmiqyaslı hücum dalğası barədə xəbərdarlıq edir. Bu hücum “Shai-Hulud” təhdidi ilə oxşarlıqlar daşıyır və təchizat zənciri hücumu kimi qiymətləndirilir. "Sha1-Hulud" adlanan yeni kampaniya yüzlərlə npm paketini təhdid edib. Bu məlumatlar Aikido, HelixGuard, Koi Security, Socket və Wiz kimi tanınmış kibertəhlükəsizlik firmaları tərəfindən yayımlanıb. Zərərli npm paketləri 21-23 noyabr 2025-ci il tarixləri arasında npm registry-yə yüklənib.

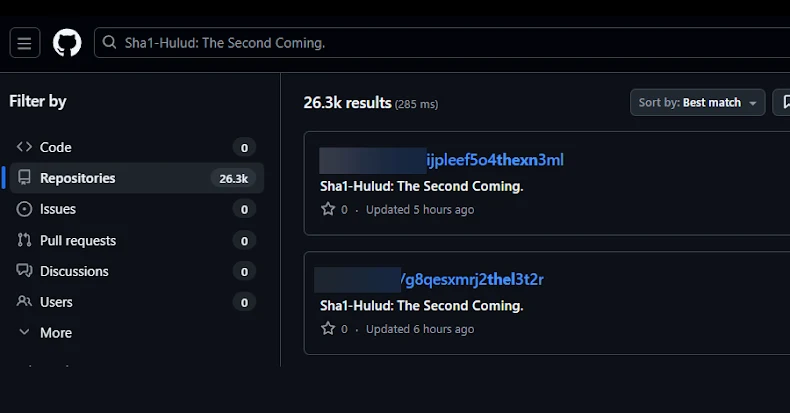

Zərərli Kodun Yayılması və GitHub Əlaqəsi

Wiz tədqiqatçıları Hila Ramati, Merav Bar, Gal Benmocha və Gili Tikochinski bildirirlər ki, yeni variant zərərli kodu proqramın ilkin quraşdırma (preinstall) mərhələsində icra edir. Bu, layihənin inkişaf və icra mühitlərində potensial riskləri əhəmiyyətli dərəcədə artırır. Əvvəlki “Shai-Hulud” hücumu kimi, bu təhdid də oğurlanmış məxfi məlumatları GitHub-da dərc edir. Bu dəfə anbarın təsviri "Sha1-Hulud: The Second Coming" (Sha1-Hulud: İkinci Gəliş) olaraq qeyd olunub.

Əvvəlki Dalğanın Xarakteristikası

2025-ci ilin sentyabr ayında aşkar edilən ilk hücum dalğası, qanuni paketlərin zərərli kodla yüklənməsi ilə xarakterizə olunurdu. Həmin kod, tərtibatçı maşınlarında TruffleHog proqramından istifadə edərək məxfi məlumatları axtarır və onları hücumçunun nəzarətində olan xarici serverə ötürürdü. Yoluxmuş variantlar həm də təhlükəyə məruz qalmış tərtibatçıya məxsus digər npm paketlərinə özünü yaymaq qabiliyyətinə malik idi.

"Sha1-Hulud"un Yeni Funksiyaları

Son hücumlar zamanı, hücumçuların "package.json" faylında "setup_bun.js" adlı ilkin quraşdırma skripti əlavə etdikləri müəyyən edilib. Bu skript, Bun runtime mühitini gizli şəkildə quraşdırır və ya tapır, daha sonra "bun_environment.js" adlı zərərli skripti işə salır. Zərərli yükləmə (payload) iki fərqli iş axını vasitəsilə aşağıdakı əməliyyatları həyata keçirir:

Zərərli Fəaliyyətlər və Məlumat Sızması

Zərərli proqram yoluxmuş maşını "SHA1HULUD" adlı self-hosted (öz hostunda yerləşən) runner kimi qeydə alır və ".github/workflows/discussion.yaml" adlı iş axını əlavə edir. Bu iş axını injection zəifliyi ehtiva edir və yalnız self-hosted runnerlarda işləyir. Bu, hücumçuya GitHub anbarında müzakirələr açmaqla yoluxmuş maşınlarda istənilən əmrləri icra etməyə imkan verir.

Hücumçu GitHub-ın məxfi məlumatlar bölməsində müəyyən edilmiş bütün sirləri toplayır və onları "actionsSecrets.json" adlı fayl olaraq exfiltration anbarlarına yükləyir. Daha sonra bu fayl təhlükəyə məruz qalmış maşına yüklənir və fəaliyyəti gizlətmək üçün iş axını silinir. HelixGuard qeyd edir ki, zərərli proqram icra edildikdən sonra TruffleHog-u yükləyir və işə salır. Bu proqram yerli maşını skan edərək npm tokenləri, AWS/GCP/Azure hesab məlumatları və ətraf mühit dəyişənləri kimi həssas məlumatları oğurlayır.

Hücumun Miqyası və Təşvişverici Detallar

Wiz şirkəti 25 mindən çox təsirə məruz qalmış anbar və təxminən 350 unikal istifadəçi aşkar etdiyini, son bir neçə saat ərzində hər 30 dəqiqədən bir 1000 yeni anbarın əlavə olunduğunu bildirib. Wiz qeyd edir ki, bu kampaniya npm təchizat zənciri hücumunun "Shai-Hulud" adlandırma və texnikalarına istinad edən tendensiyasını davam etdirir, baxmayaraq ki, fərqli aktorlar tərəfindən həyata keçirilə bilər. Təhdid, təhlükəyə məruz qalmış tərtibatçı hesablarından istifadə edərək, quraşdırma zamanı məlumat oğurluğu və sızdırma kodunu icra edən trojanlaşdırılmış npm paketlərini dərc edir.

Məlumat Məhv Edilməsi və Kök Hüquqları

Koi Security, ikinci hücum dalğasının əvvəlkindən daha aqressiv olduğunu qeyd edib. Zərərli proqram autentifikasiya və ya davamlılıq təmin edə bilmədikdə qurbanın bütün ev qovluğunu məhv etməyə çalışır. Bu, cari istifadəçiyə məxsus bütün yazma hüququ olan faylları əhatə edir. Lakin bu silib təmizləmə funksiyası yalnız aşağıdakı şərtlər yerinə yetirildikdə işə düşür: GitHub-a autentifikasiya edilə bilmir, GitHub anbarı yaradıla bilmir, GitHub tokeni əldə edilə bilmir və npm tokeni tapıla bilmir.

Təhlükəsizlik tədqiqatçıları Yuval Ronen və İdan Dardikman bildiriblər ki, başqa sözlə, "Sha1-Hulud" hesab məlumatlarını oğurlaya, tokenlər əldə edə və ya sızdırma kanalı təmin edə bilmədikdə, fəlakətli məlumat məhvinə keçir. Bu, ilk dalğadan əhəmiyyətli bir gərginləşmədir və aktorun taktikalarını sırf məlumat oğurluğundan cəzalandırıcı sabotaja dəyişir.

Zərərli proqram, həmçinin, hostun kök fayl sistemini imtiyazlı bir konteynerə bağlayan Docker əmrini icra edərək kök hüquqları əldə edir. Məqsəd, zərərli sudoers faylını kopyalayaraq hücumçuya təhlükəyə məruz qalmış istifadəçiyə şifrəsiz kök girişi təmin etməkdir.

Təhdiddən Müdafiə Yolları

Bu təhdidin yaratdığı riski azaltmaq üçün təşkilatlar bütün son nöqtələri təsirlənmiş paketlərin mövcudluğunu yoxlamağa, təhlükəyə məruz qalmış versiyaları dərhal silməyə, bütün hesab məlumatlarını yeniləməyə və .github/workflows/ qovluğunu şübhəli fayllar (məsələn, shai-hulud-workflow.yml) və ya gözlənilməz filiallar üçün yoxlamaqla davamlılıq mexanizmlərini audit etməyə çağırılır.

Oxucu Şərhləri

Hələlik heç bir şərh yazılmayıb. İlk şərhi siz yazın!

Şərh Yaz